El tema común entre el ransomware, las amenazas internas y el robo de datos es la exfiltración de datos. Aunque los laboratorios de investigación de amenazas suelen publicar los pasos del proceso de cifrado del ransomware, las claves y la limpieza del disco, las partes relativas al acceso a los datos y la exfiltración suelen quedar fuera. Además, una solución de seguridad no resuelve el problema por sí sola, por lo que la integración entre proveedores de tecnología de Seguridad es vital para el éxito del conjunto de soluciones de seguridad. Utilizando la perspectiva del acceso y la postura de seguridad, la protección de los datos y los controles de las políticas, la protección contra amenazas y el análisis avanzado, podemos analizar estas cuatro relevantes cuestiones sobre la seguridad.

En primer lugar, en cuanto al acceso y la postura de seguridad, sabemos que las cuentas de acceso remoto comprometidas (SSH, RDP, VPN) se venden en la clandestinidad para permitir las operaciones de ransomware. El estudio de investigación de Netskope Threat Labs (NTL) muestra que el 35% de las cargas de trabajo IaaS/PaaS están expuestas públicamente cuando la postura por defecto es cerrada y segura. Habilitar el Acceso a la Red basado en Confianza Cero (ZTNA) para aumentar la seguridad del acceso remoto, además de federar el SSO/MFA a las aplicaciones y los servicios en la nube reduce en gran medida la exposición al riesgo. La adición de la gestión de la postura de seguridad de la nube y de SaaS (CSPM, SSPM) es una implementación sencilla basada en API para añadir controles de seguridad y configuración, además de la validación del cumplimiento normativo.

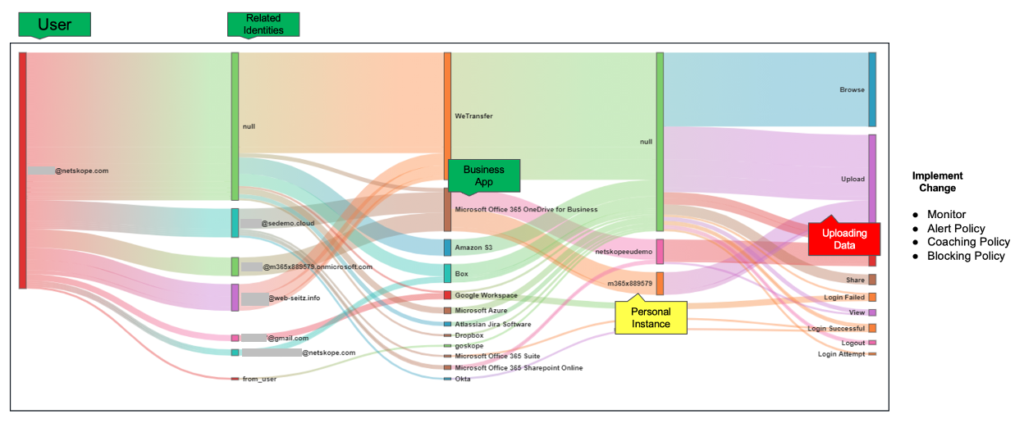

En segundo lugar, para los controles de políticas de protección de datos, la investigación de NTL señala un aumento del 300% en la exfiltración de datos de las instancias de aplicaciones de empresa a las instancias de aplicaciones personales en los últimos 30 días de trabajo, con un 74% de este flujo de datos específicamente en las instancias personales de Google Drive. Por lo tanto, el anuncio de la reapertura de su oficina puede estimular parte de esta actividad de exfiltración de datos, ya que los empleados buscan nuevos puestos de trabajo favoreciendo sus preferencias por el trabajo remoto continuo. Además, los flujos de datos no sólo se producen cuando los empleados se marchan. De media, un usuario de un dispositivo gestionado copia 20 archivos de la empresa a aplicaciones personales al mes, siendo el código fuente el tercer tipo de archivo más popular que se filtra. Esto hace que los controles de la política de protección de datos entre las instancias de empresa y personales de las aplicaciones de almacenamiento en la nube más populares sean extremadamente vitales en su stack de seguridad. Pero es una capacidad de la que carecen la mayoría de las defensas de seguridad tradicionales basadas en simples controles de acceso de tipo permitir/denegar.

En tercer lugar, en lo que respecta a la protección contra amenazas, el estudio de NTL señala que el 68% del malware se distribuye en la nube, más concretamente desde instancias personales o falsas de aplicaciones de almacenamiento en la nube. Mientras que las versiones corporativas pueden incluir defensas contra el malware y el ransomware para las aplicaciones gestionadas por la empresa, la realidad es que la gran masa de instancias gratuitas y personales es la principal culpable. Si bien se requieren defensas en línea para el tráfico web y en la nube, incluidas las instancias de aplicaciones, es inaceptable que se dejen de detectar más de dos tercios de la distribución de malware. Para reducir aún más la exposición al riesgo, utilice el aislamiento remoto del navegador (RBI) para los sitios web de riesgo, los controles de salida del firewall en la nube en los puertos y protocolos para bloquear las rutas de exfiltración, y aproveche el análisis de comportamiento para detectar anomalías en los inicios de sesión, la actividad de los datos (descargas masivas, cargas, eliminaciones), los flujos de datos de la empresa hacia las instancias personales y los eventos extraños.

En cuarto lugar, con nuestro análisis avanzado, podemos detectar flujos de datos desconocidos y exfiltraciones, ya que nuestras capacidades en línea proporcionan una amplia visibilidad y control de las aplicaciones y la nube. También podemos ver el uso de aplicaciones de riesgo que a menudo adoptan libremente las unidades de negocio y los usuarios, ya que el 97% o más de las aplicaciones no están gestionadas por TI y una empresa de tamaño medio tiene más de 800 aplicaciones distintas. Reducir la duplicación de las aplicaciones de almacenamiento en la nube y comprender cómo fluyen los datos de la empresa hacia las instancias personales es clave con el análisis avanzado. Esto permite un proceso de bucle cerrado para actualizar y madurar los controles de las políticas mediante el uso del análisis avanzado con el asesoramiento en tiempo real a los usuarios en las alertas y la recomendación de alternativas más seguras para migrar lejos de las actividades y aplicaciones de riesgo.

Como se dijo al principio, la integración con otras tecnologías es la clave del éxito en este caso, ya que ninguna solución resuelve estos problemas por sí sola. Netskope proporciona herramientas de integración con la plataforma Cloud Exchange sin coste adicional para los clientes de las siguientes maneras:

- Cloud Threat Exchange (CTE) permite el intercambio bidireccional automatizado de IOCs dentro del stack de seguridad del cliente, por ejemplo, entre Netskope y CrowdStrike para la última inteligencia sobre ransomware.

- Cloud Risk Exchange (CRE) permite compartir las calificaciones de riesgo entre soluciones, por ejemplo, las calificaciones de riesgo de usuario (UCI) de Netskope o la puntuación de evaluación de confianza cero de CrowdStrike para los endpoints.

- Cloud Ticket Orchestrator (CTO) crea automáticamente tickets de servicio a partir de las alertas de Netskope dentro de las herramientas de gestión de servicios de TI y de colaboración, como ServiceNow, Jira, PagerDuty y Slack, para automatizar los flujos de trabajo de respuestas.

- Para los detalles de las investigaciones, Cloud Log Shipper (CLS) exporta los registros de log de Netskope a los SIEM y lagos de datos que se deseen para permitir las operaciones de seguridad o los servicios XDR/MDR.

La perspectiva más amplia que abarca el acceso y la postura de seguridad, la protección de datos y amenazas, el análisis y la integración del stack de seguridad es lo que se necesita para hacer frente al ransomware, las amenazas internas y el robo de datos. Esta perspectiva dirigida también nos informa de que hay que inspeccionar de cerca las instancias de aplicaciones personales para la entrega de amenazas en la nube y la exfiltración de datos, ya que la evidencia sigue diciendo que están en la zona de alto riesgo.

Obtenga más información en nuestra presentación de Cloud Exchange "Aproveche la potencia de todo su stack de seguridad con el conjunto de herramientas gratuitas de Cloud Exchange" revisando las grabaciones de la SASE Week. “Esta presentación se transmitió originalmente a las regiones de América, Europa, Asia-Pacífico e India como parte de la SASE Week.

Atrás

Atrás

Lea el blog

Lea el blog